“Investition in ihre Zukunft“

Das Projekt „Sichere und die Privatheit schützende Pandemie-Verfolgungsplattform“ wurde von der Europäischen Union aus dem Europäischen Fonds für regionale Entwicklung kofinanziert.

Das Forschungsteam des System Security Labs forscht an vielen Themen aus dem Bereich der IT-Sicherheit und Privatheit, insbesondere an Themen, die Bürgerinnen und Bürger betreffen. Seit Januar 2020 beschäftigen wir uns mit den Sicherheits- und Privatheits-Aspekten der sogenannten Corona-Apps weltweit und insbesondere mit der Corona-Warn-App (CWA).

Unser Team hat weitere Daten zur Nutzung der Corona-Warn-App gesammelt und die neuen Feldversuche bestätigen erneut die Sicherheits- und Datenschutzlücken. Die Ergebnisse zeigen, dass auch die bisher theoretischen Forschungsansätze zu verschiedenen Sicherheitslücken der Corona-Warn-App unter realistischen Bedingungen in die „freie Wildbahn“ übertragen werden konnten. Dabei ist der Versuchsaufbau verhältnismäßig simpel: Handelsübliche und günstige ESP32 Microcontroller, die mit Bluetooth und Wi-Fi-ausgestattet sind, wurden von den Studierenden zu sogenannten „Sniffern“ umgebaut.

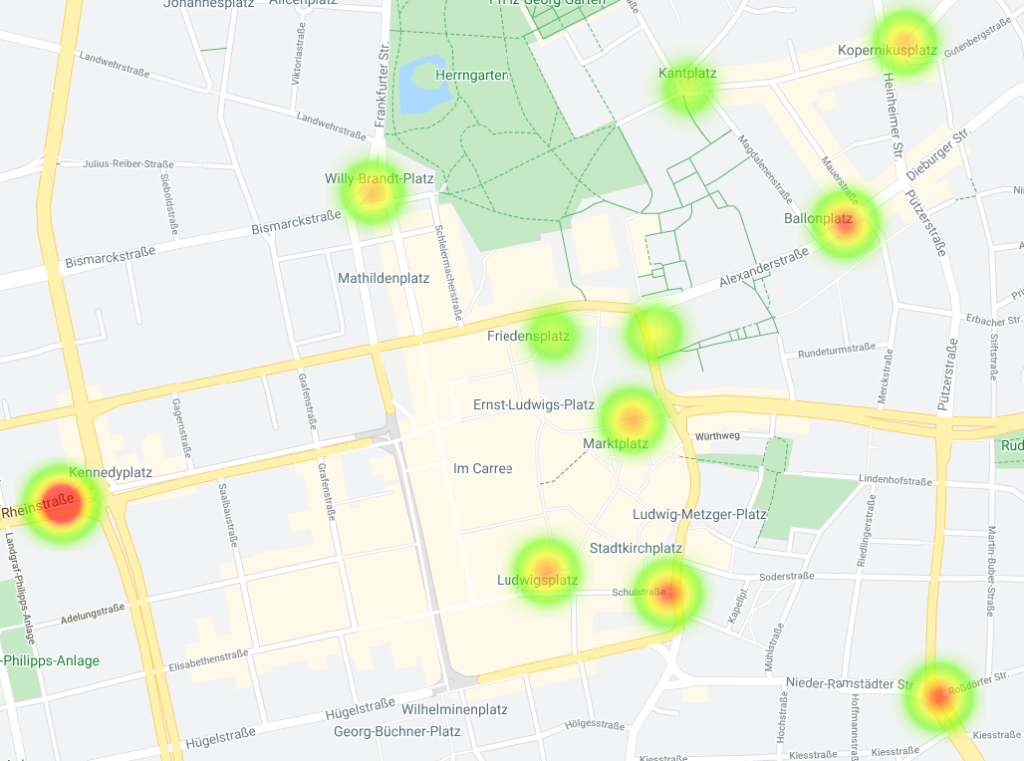

Die batteriebetriebenen Sensoren wurden wetterfest in der Darmstädter Innenstadt und Umgebung, an ausgewählten Orten (z.B. an Verkehrsknotenpunkten, in Parks und in Supermärkten) platziert. Mehrere Wochen sammelten die Sensoren verschiedene Daten: MAC-Adressen und Rolling Proximity Identifier, kurz RPI, die von der Corona-Warn-App via Bluetooth Low Energy gesendeten Zufalls-IDs. Darüber hinaus wurden die dazugehörigen Zeiten gesammelt.

Mehr als Theorie – Bewegungsprofile in „freier Wildbahn“

Mehr als 21.000 gesammelte MAC-Adressen ließen Rückschlüsse auf die Corona-Warn-App „Hotspots“ in Darmstadt zu wie die Heatmap verdeutlicht.

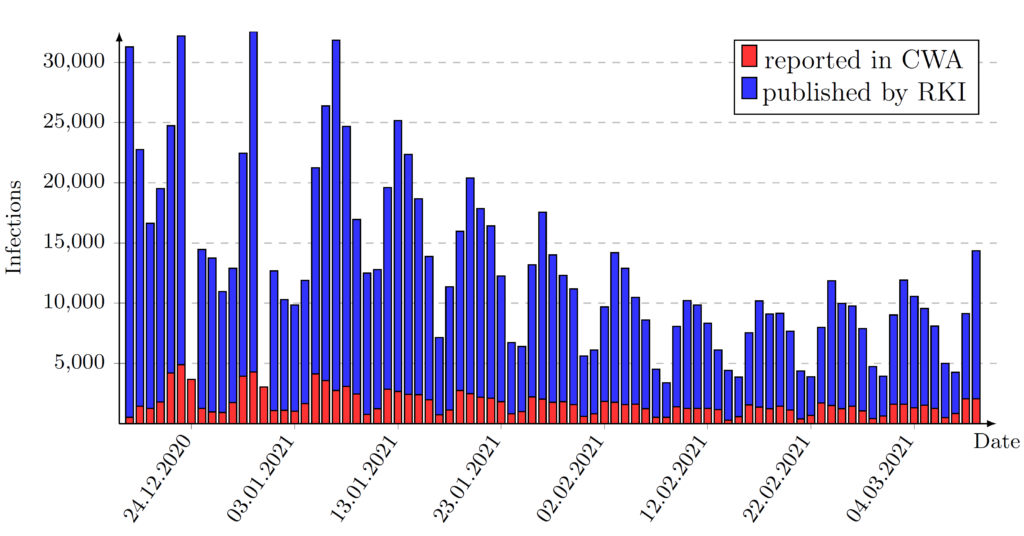

Durch die Analyse der an den verschiedenen Orten gesammelten Daten konnte die Erstellung von Bewegungsprofilen infizierter Nutzer:innen der Corona-Warn-App in „freier Wildbahn“ erprobt und nachgewiesen werden. Die installierten Sensoren erfassten alle RPIs, die an ihnen vorbeikamen und versahen diese mit dem dazugehörigen Zeitstempel. Während des Experiments zwischen Mitte Dezember 2020 und Anfang März 2021 wurden über 97.000 einzigartige RPIs gesammelt.

Zur Auswertung dieser eindeutigen RPIs wurden zudem die Temporary Exposure Keys (TEK), die sogenannten Tagesschlüssel, die das Smartphone alle 24 Stunden generiert, herangezogen. Mittels kryptografischer Algorithmen und verschiedener Berechnungen konnte ausgehend von insgesamt 17 Temporary Exposure Key (TEK), die aufgrund eines positiven Testergebnisses auf den Corona-Warn-App-Server hochgeladen wurden, einige der gesammelten RPIs exakt zugeordnet werden. Obwohl es sich hierbei um eine kryptografische Einweg-Funktion handelt, könnten mit genügend „Sniffing“-Sensoren, die zusätzlich die Ortsdaten enthalten, Bewegungsprofile infizierter Corona-Warn-App-Nutzer:innen erstellt werden. Darüber hinaus ließen die gesammelten Daten Rückschlüsse auf das genutzte Endgerät und dessen Betriebssystem zu.

RPIs verlinken – Bewegungen verfolgen

Ein weiterer Feldversuch demonstrierte, dass die Corona-Warn-App auch „in freier Wildbahn“ für die im Juli 2020 zur SwissCovid-App veröffentlichte „Little Thumb Attack“ anfällig ist. Die Schweizer Wissenschaftler haben nachgewiesen, dass Benutzer:innen der SwissCovid-App zurückverfolgt werden können, wenn sich die MAC-Adresse und der RPI nicht gleichzeitig aktualisieren, sondern zeitversetzt. Diese Überschneidungen in der Aktualisierung führt zu sogenannten „Pebbles“, d.h. fehlerhaften Bluetooth-Nachrichten, die eine Verlinkung der RPIs der Nutzer:innen über einen gewissen Zeitraum ermöglichen. Solche „Pebbels“ konnten in unserem Feldversuch nachgewiesen werden. Es ist gelungen einige Nutzer:innen durch einen solchen Pebble über zwei Sensoren hinweg nachzuverfolgen. Dies war nur möglich, da es diese Schwachstelle in der Exposure Notification Schnittstelle von Google und Apple (GAEN genannt) gibt, obwohl sie nicht existieren sollte.

Ändern sich MAC-Adresse und RPI synchron, ist keine Verknüpfung der Daten möglich. Über sogenannte Callbacks, d.h. über das Betriebssystem wird der Corona-Warn-App mitgeteilt, dass sich die MAC-Adresse geändert hat, so dass sich auch der RPI aktualisieren kann, wird eine synchrone Änderung gewährleistet. Anhand der erfassten Daten scheint es, dass dies in verschiedenen Geräten unterschiedlich implementiert wird, daher sind nicht alle Smartphones gleich stark betroffen. Während es bei iOS-Betriebssystemen einen Callback gibt, hatten neun von zehn parallel getesteten Android-Geräten keine solche Rückversicherung. Auch wenn die im Labor getesteten Android-Geräte keine vollständigen „Pebbels“ generieren konnten, wurden „Teil-Pebbels“, sogenannte „Overlaps“ aufgezeichnet.

Kaum Schutz vor Sicherheitslücken

Über diese Schwachstellen konnten Bewegungsprofile infizierter Nutzer:innen z.B. im Supermarkt für eine bestimmte Zeit identifiziert werden. Trotz vieler Updates ist es Google und Apple bisher noch nicht gelungen, die Schwachstellen endgültig zu beseitigen.